-

Eisenhower-Matrix, Präventionsparadoxon und langfristige Risiken im Fokus

Wie priorisieren wir existentielle Herausforderungen, deren Dringlichkeit nicht jeden Tag spürbar ist? Dieser Artikel beleuchtet die Rolle der Eisenhower-Matrix als Entscheidungsinstrument für Politik und Gesellschaft im Umgang mit langfristigen Risiken und Unsicherheiten. Gleichzeitig wird das Präventionsparadoxon untersucht – das Phänomen, dass präventive Maßnahmen so gut wirken, dass das befürchtete Problem gar nicht eintritt, woraufhin rückblickend…

-

Utilitarismus im Cyber-Risikomanagement: Größtmöglicher Nutzen vs. individuelle Rechte

In der Cybersecurity stehen Entscheidungsträger häufig vor ethischen Abwägungen. Soll zum Wohle der Allgemeinheit die Privatsphäre Einzelner geopfert werden? Oder gelten individuelle Rechte absolut, selbst wenn dadurch potenziell größere Schäden nicht verhindert werden? Die Frage „Sollen wir das Wohl vieler über den Schutz der Privatsphäre einzelner stellen?“ verweist auf das utilitaristische Prinzip in der Ethik.…

-

Versicherung und Vorsorge: Philosophische Grundlagen der Cyber-Insurance – Kann man Verantwortung auslagern?

In einer digitalisierten Welt boomen Cyber-Versicherungen als Absicherung gegen Hackerangriffe und Datenverluste. Doch damit stellt sich eine grundsätzliche Ethik-Frage: Kann man Verantwortung auslagern, indem man Risiken einfach monetarisiert? Mit anderen Worten: Wenn wir Schäden finanziell absichern, schwindet dann unsere moralische Pflicht zur Vorsicht? Dieser Artikel beleuchtet die philosophischen Grundlagen der Cyber-Insurance aber auch des Risikomanagements…

-

Machtblöcke im Wandel – Parallelen zwischen der Frührenaissance und der Gegenwart

Zu Beginn des 16. Jahrhunderts erlebten die italienischen Stadtstaaten eine Phase dramatischer Umbrüche: Alte Machtblöcke zerbrachen, neue Kräftekonstellationen entstanden und ein gnadenloses Ringen um Vorherrschaft entbrannte. Inmitten dieses Chaos formulierte Niccolò Machiavelli seine bis heute berühmten Lehren über Macht und Staatskunst. Mehr als 500 Jahre später scheint sich die Geschichte in gewisser Weise analog zu…

-

Carl Schmitts Einfluss auf die Informationssicherheit – Freund-Feind-Denken, Ausnahmezustand und digitale Souveränität

Carl Schmitt (1888–1985) war einer umstrittensten deutschen Staatsrechtler und politischen Philosophen, der vor allem durch seine Theorie des Politischen und des Ausnahmezustands bekannt wurde sowie durch seine Nähe zum Nationalsozialismus. Vielen gilt er als „Kronjurist“ des Dritten Reiches und lieferte mit seinen Werken eine juristische Legitimierung für das NS-Regime und seine Verbrechen, trotzdem kommt ihm…

-

Digitale Souveränität Europas im Spiegel klassischer Staatsphilosophie

Europa steht im digitalen Zeitalter vor der Herausforderung, seine digitale Souveränität zu behaupten. Darunter versteht man die Fähigkeit unabhängig in der digitalen Welt zu agieren – also die Kontrolle über eigene Daten, Technologien und Gesetze zu behalten[1]. Dieser Begriff ist in den letzten Jahren zum Leitmotiv europäischer Digitalpolitik geworden, etwa als die deutsche EU-Ratspräsidentschaft 2020…

-

Zwischen Glaskugel und Expertenschätzung – Heuristik im Risikomanagement

Risikowahrnehmung und -bewertung im Bereich der Informationssicherheit stellen komplexe Herausforderungen dar. Sicherheitsexperten müssen Entscheidungen unter Unsicherheit treffen – etwa bei der Einschätzung von Bedrohungen durch Cyberangriffe – und diese Risiken verständlich an Entscheidungsträger oder die Öffentlichkeit kommunizieren. Klassische Modelle der Risikobewertung gehen häufig von einem „Homo oeconomicus“ aus, der alle verfügbaren Informationen rational auswertet, Wahrscheinlichkeiten…

-

Was können wir wissen? – Die Epistemologie der Cyber-Bedrohungen

In der Erkenntnistheorie (Epistemologie) fragt man: Was ist Wissen? Was können wir mit Sicherheit erkennen? Diese klassischen Fragen stellen sich auch in der IT-Sicherheit: Woran merken wir, dass wir gehackt wurden? Können wir uns unserer Cyber-Sicherheit je ganz gewiss sein? In diesem Artikel verbinden wir epistemologische Konzepte – Wissen, Unsicherheit, Evidenz – mit der Praxis…

-

Desire Lines in der IT-Sicherheit – Pfade des geringsten Widerstands in Unternehmensprozessen

Menschen neigen dazu, den einfachsten, bequemsten Weg zu wählen – sei es im Stadtpark oder im Büro. In der Stadtplanung spricht man von „Desire Lines“ (auch Wunschlinien oder umgangssprachlich Trampelpfade): Das sind die Pfade, die Menschen ganz natürlich entstehen lassen, indem sie abseits der vorgegebenen Wege laufen[1]. Der französische Philosoph Gaston Bachelard prägte diesen Begriff…

-

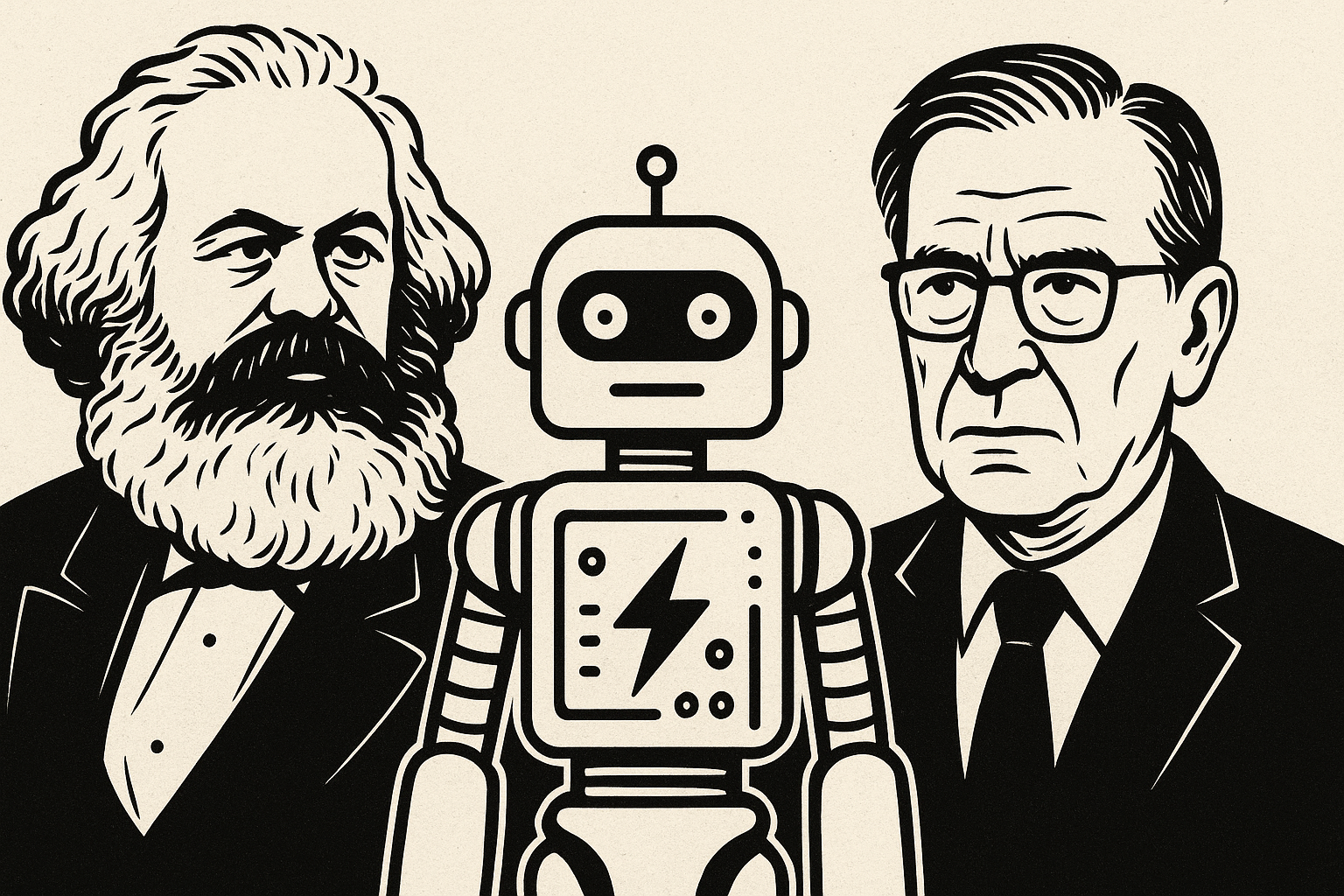

Wettstreit um die Zukunft. Was vom Verhältnis der drei Intelligenzen Mensch, System, Technologie zueinander für uns abhängt.

Der rapide technologische Fortschritt der letzten Jahrhunderte wirft die Frage auf, ob der Kapitalismus als Wirtschaftsform eine eigene Logik oder „Intelligenz“ entwickelt hat, die Innovation antreibt – und dabei humanistische Ideale wie Würde, Mitmenschlichkeit und Selbstbestimmung aus den Augen verliert. Humanismus steht für ein optimistisches Menschenbild, das die Würde jedes Einzelnen, Freiheit und Gewaltfreiheit als…